Киберпреступники регулярно пытаются различными способами

скрыть свой вредоносный код - веб-скиммеры хорошо известны тем, что используют

все виды запутывания и маскировки.

Подозрительный тег

Img

Аналитик вредоносного ПО Лиам Смит недавно обнаружил

подозрительно выглядящий тег изображения в базе данных взломанного сайта

Magento.

На первый взгляд, он выглядит как тег <img>, который

загружает настоящий файл изображения. Тем не менее, более глубокий анализ

показывает несколько странных вещей:

Размеры изображения составляют 1x1px со стилем «display:

none;». Это в принципе невидимый

пиксель.

В параметре title указан URL-адрес стороннего файла

JavaScript.

Существует обработчик загрузки, который загружает и

выполняет удаленный сценарий с URL-адреса, хранящегося в параметре title.

Это не похоже на обычное использование тега <img>, не

так ли?

Итак, что может сделать этот удаленный скрипт?

Условная инъекция

скиммера

Если вы загрузите удаленный скрипт, вы увидите реальный код

слайдера и больше ничего. Однако, если тот же скрипт загружается со страницы

оформления заказа, этот длинный однострочный скрипт добавляется с некоторым

дополнительным кодом в самом конце.

Эта вредоносная программа сильно запутана. После нескольких

раундов декодирования вы получаете код,

который получает информацию о платеже из формы оформления заказа и отправляет

ее по адресу (-hxxps: //intljs.rmtag [.] Net / on /.)

Прошлые Вариации

Обнвружено, что сетевой домен -intljs.rmtag [.] Был

использован еще в нескольких веб-скиммерах. Например, другой код был найден

несколько месяцев назад на другом сайте электронной коммерции.

В этом случае внедрение не так сложно, как в этом примере

тега <img>, но также использует довольно редкую технику-jQuery.getScript.

Плохое соседство

Домен rmtag [.] Net был создан год назад 6 января 2019 года.

Хотя он был продлен еще на один год, до 2021 года, домен второго уровня был

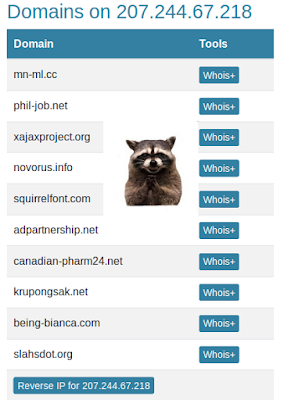

припаркован. Тем не менее, поддомен «intljs» указывает на другой IP-адрес

207.244.67.218, который принадлежит серверу с множеством ненадежных и

вредоносных сайтов.

Большинство доменов с этого IP-адреса когда-то

перенаправлялись на сайты мошенников через (-hxxps: //sarah.tncrun [.] Net /

tr.-)

Вывод

В настоящее время некоторые из наиболее настраиваемых

вредоносных программ на сайтах зараженных клиентов обнаруживаются в виде

веб-скиммеров. Преступники тратят время на то, чтобы модифицировать свой

внедренный код практически для каждого взломанного сайта. Настройки варьируются

от случая к случаю, при этом методы запутывания увеличивают время, в течение

которого скиммер остается незамеченным, и расширяют его возможности кражи

кредитной карты и личной информации из скомпрометированной среды.

Эта конкретная инфекция включает в себя хитрое использование

тега <img> с вредоносным заголовком и обработчиком загрузки, а также

условную загрузку сценария веб-скиммера. На других скомпрометированных сайтах

электронной коммерции мы видим множество хитростей, в том числе использование

поддельных доменов, претендующих на репутацию скриптов и библиотек с хорошей

репутацией, и мы находим все больше и больше методов применения каждый день.

Это означает, что интернет-магазины не должны рассчитывать

на определенные шаблоны программ. Вместо этого веб-сайты должны использовать

инструменты контроля целостности и профессиональный мониторинг безопасности для

выявления вредоносного поведения и индикаторов компрометации.

Комментариев нет:

Отправить комментарий