Операторы используют эту пандемию в попытке украсть

вашу финансовую информацию.

После долгих лет бездействия вирусный штамм Zeus

Sphinx

был воскрешен, чтобы извлечь выгоду из пандемии

коронавируса в новой волне мошенничества.

Спам-сообщения, в которых утверждается, что они

хранят секрет новых методов лечения коронавируса, текстовые сообщения и

телефонные звонки от операторов, претендующих на то, что они являются

коммунальными службами и банками, пострадавшими от респираторного заболевания,

и поддельный коронавирус. в ответ на вспышку продукты для предотвращения

торговли перечислены через онлайн-магазины, число которых на момент

написания статьи достигло 723 000.

Любой кризис, на котором можно извлечь выгоду,

вызывает интерес кибератакеров и мошенников, и теперь вредоносное ПО, которое

отсутствовало в среде угроз в течение почти трех лет, вновь заработал.

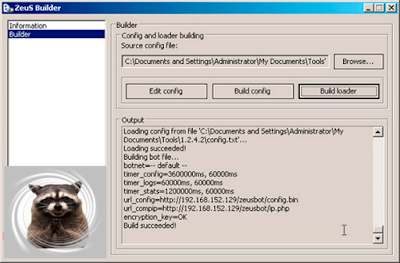

В понедельник IBM X-Force сообщила, что Зевс

Сфинкс, также известный как Zloader или Terdot, был замечен в

мартовских кампаниях, направленных на правительственные выплаты помощи.

Zeus

Sphinx

был впервые обнаружен в дикой природе в августе 2015 года. Вредоносное ПО

появилось в виде коммерческого модульного банковского трояна с основными

элементами кода на основе Zeus

v2.

Вредоносное ПО предназначалось для финансовых учреждений в Великобритании,

Австралии, Бразилии и США; и теперь Зевс Сфинкс вновь появился с

акцентом на те же страны через новый коронавирус-тематической кампании.

Исследователи заявили, что Zeus

Sphinx

распространяется через фишинговые кампании, загруженные вредоносными файлами

под названием «Облегчение COVID

19». В электронных письмах утверждается, что для

получения средств необходимо связаться с

людьми, которые теперь вынуждены оставаться

дома, а не работать во время вспышки.

Прикрепленная форма, в основном, либо. Форматы

файлов DOC

или .DOCX,

использует типичную технику, чтобы закрепиться в системе. При загрузке и

открытии документ запрашивает, чтобы пользователь включил макросы, которые, в

свою очередь, запускают полезную нагрузку Zeus

Sphinx

посредством перехвата процессов Windows

и подключенного командно-контрольного сервера (C2), на котором размещено

вредоносное ПО.

После установки на скомпрометированный компьютер Zeus

Sphinx

сохраняет постоянство, динамически записывая себя в многочисленные файлы и

папки, а также создавая ключи реестра. Вредоносное ПО также пытается избежать

обнаружения в качестве вредоносного программного обеспечения, используя подписанный

сертификат.

Веб-инъекции

- это особенность вредоносных программ, а в некоторых случаях они все еще

основаны на кодовой базе Zeus

v2.

Zeus

Sphinx

будет патчить процессы explorer.exe и браузер,

в том числе используемые в Google

Chrome

и Mozilla

Firefox,

для извлечения инъекций, когда пользователь посещает целевую страницу, такую

как платформа онлайн-банкинга. Затем код модифицирует эти страницы, чтобы

обманным путем передать им данные аутентификации, которые затем собираются и

отправляются в C2

вредоносного ПО.

Тем не менее, Zeus

Sphinx

действительно имеет свойственный недостаток, в котором нет процесса

перепрошивки браузеров. Поэтому, если

браузер отправляет обновление, IBM

говорит, что функция веб-инъекции «вряд ли выживет».

Кампания продолжается, и она только одна из многих.

В последние недели появились тысячи вредоносных

доменов на тему COVID-19,

и в некоторых случаях злоумышленники используют интересные методы, чтобы

обмануть жертв, посещая эти сайты. Исследователи Bitdefender недавно обнаружили,

что маршрутизаторы D-Link и Linksys подвергаются риску, и

их настройки DNS

изменяются, чтобы указать жертвам на сайты на основе коронавируса,

обслуживающие вредоносное ПО.

Комментариев нет:

Отправить комментарий